windows更新漏洞 微软安全补丁更新计划2022年3月通告

windows更新漏洞,最近微软发布了2022年3月的安全补丁更新计划通告,其中涉及多个Windows更新漏洞。这些漏洞可能会导致黑客入侵用户的个人信息或者篡改系统文件。为保障用户的安全,微软强烈建议所有Windows系统用户尽快更新最新的安全补丁。在此提醒广大用户要及时更新操作系统和软件,同时增强网络安全防护,确保自己的数字安全和隐私得到最佳保护。

微软安全补丁更新计划2022年3月通告

涉及组件.NET and Visual Studio Azure Site Recovery Microsoft Defender for Endpoint Microsoft Defender for IoT Microsoft Edge (Chromium-based) Microsoft Exchange Server Microsoft Intune Microsoft Office Visio Microsoft Office Word Microsoft Windows ALPC Microsoft Windows Codecs Library Paint 3D Role: Windows Hyper-V Skype Extension for Chrome Tablet Windows User Interface Visual Studio Code Windows Ancillary Function Driver for WinSock Windows CD-ROM Driver Windows Cloud Files Mini Filter Driver Windows COM Windows Common Log File System Driver Windows DWM Core Library Windows Event Tracing Windows Fastfat Driver Windows Fax and Scan Service Windows HTML Platform Windows Installer Windows Kernel Windows Media Windows PDEV Windows Point-to-Point Tunneling Protocol Windows Print Spooler Components Windows Remote Desktop Windows Security Support Provider Interface Windows SMB Server Windows Update Stack XBox以下漏洞需特别注意

Microsoft Exchange Server 远程代码执行漏洞

CVE-2022-23277

严重级别:高危 CVSS:8.8

被利用级别:很有可能被利用

经过身份验证的攻击者可以利用该漏洞在Exchange Server上执行任意代码。其影响范围包括Exchange Server 2013、2016、2019在内的版本。火绒工程师建议用户及时修复此漏洞。

Windows SMBv3 Client/Server 远程代码执行漏洞

CVE-2022-24508

严重级别:严重 CVSS:8.8

被利用级别:很有可能被利用

经过身份验证的攻击者可以利用该漏洞在客户端/服务器上执行任意代码。其影响范围是Windows10 2004以上的版本,旧版本的 Windows 不受影响。

Windows Event Tracing 远程代码执行漏洞

CVE-2022-23294

严重级别:严重 CVSS:8.8

被利用级别:很有可能被利用

经过身份验证的攻击者可能会利用此漏洞对服务器端事件日志的远程过程调用 (RPC) 执行任意代码。

Windows Remote Desktop Client 远程代码执行漏洞

CVE-2022-21990/CVE-2022-23285

严重级别:严重 CVSS:8.8

被利用级别:很有可能被利用

该漏洞需要用户交互,成功利用该漏洞的攻击者可以在 RDP 客户端计算机上执行任意代码。

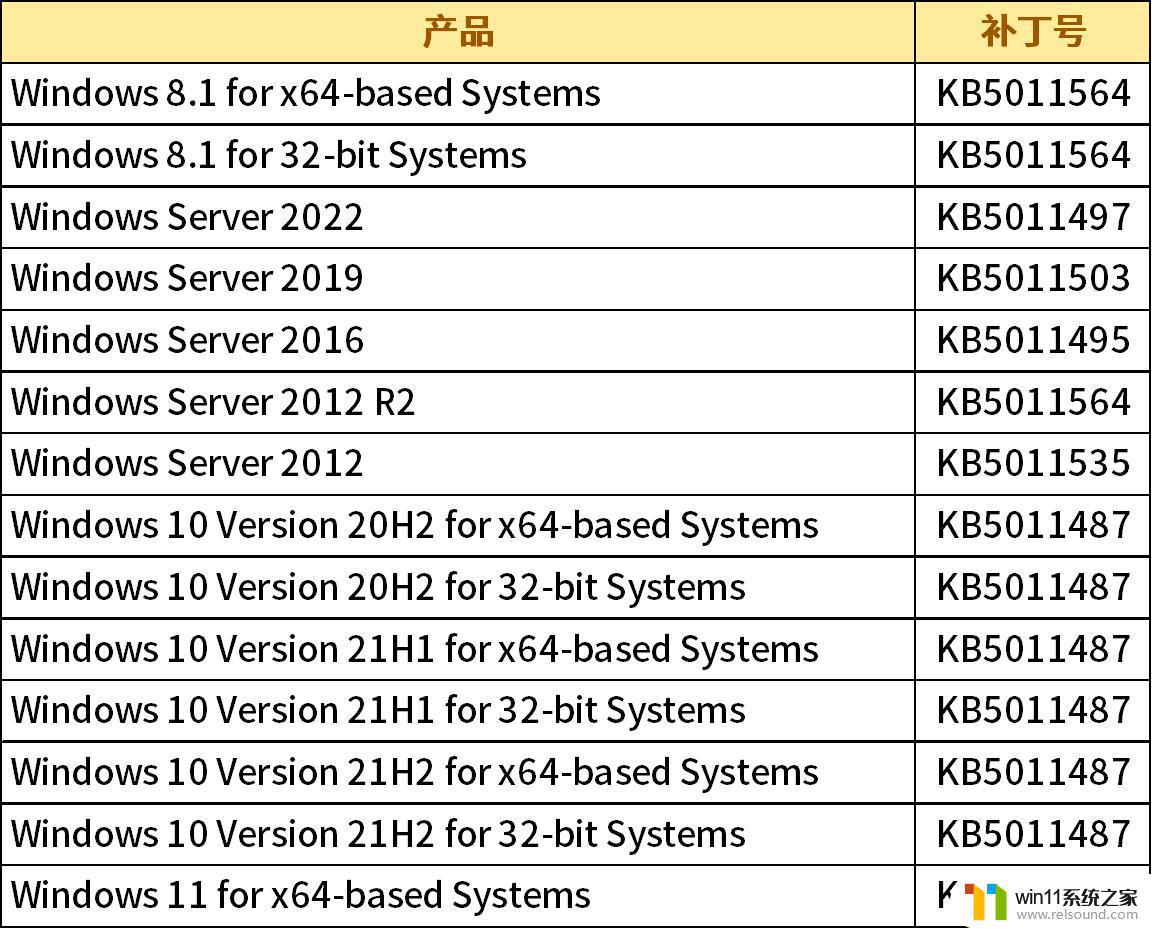

修复建议1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Mar

总的来说,微软安全补丁更新计划2022年3月通告为用户提供了全新的更新方案,以应对可能存在的Windows更新漏洞风险,保障用户计算机与数据的安全。我们应该及时关注并安装相关安全更新,保障自己的网络安全。

windows更新漏洞 微软安全补丁更新计划2022年3月通告相关教程

- 电脑老是更新怎么办

- windows预览体验计划怎么退出

- 微星主板进入安全模式

- windows无法与设备或资源通信怎么解决 windows 无法与设备或资源通信的修复方法

- windows 自带录屏软件怎么打开 windows自带录屏软件使用方法

- 红米手机怎样把旧手机里的内容移到新手机

- windows的壁纸在哪个文件夹 windows桌面背景在哪个文件夹

- windows如何压缩文件 windows怎么压缩文件

- 手机如何全屏显示字幕

- 电脑转到设置以激活windows如何去掉 电脑右下角激活windows转到设置的去掉方法

- 怎么把一段文字变成声音

- 电脑备忘录软件怎么下载到桌面

- 任务栏卡了,不能点了

- error no boot disk has been detected

- 怎样把手机投屏到电脑上

- 电脑上谷歌浏览器无法访问此网站

电脑教程推荐